Furto, spionaggio, accesso a dati e informazioni sensibili: una delle minacce peggiori per un’azienda, si sa, è rappresentata dagli attacchi informatici. Ogni violazione della sicurezza rischia infatti di compromettere la stabilità dell’azienda colpita. Uno studio realizzato da Accenture lo scorso anno, stima che i danni da attacchi informatici potrebbero costare, alle imprese di tutto il mondo, 5.200 miliardi di dollari nei prossimi cinque anni. Solo in Italia, il costo medio annuo per azienda delle violazioni della sicurezza informatica ha raggiunto gli 8 milioni di dollari (13 milioni di dollari per azienda a livello globale), con un incremento del 19% nel 2018 (12% a livello globale).

Il settore high-tech, con oltre 753 miliardi di dollari di costi emergenti, corre i rischi maggiori, seguito da life science e automotive, la cui esposizione ammonta rispettivamente a 642 e 505 miliardi di dollari.

“Il livello di sicurezza di internet è inferiore rispetto al livello di sofisticazione raggiunto dalla criminalità informatica e questo sta portando a un'erosione della fiducia nell'economia digitale” ha dichiarato Paolo Dal Cin, Security Lead di Accenture Italia.

Sempre dal report Accenture, quattro intervistati su cinque (79%) ritengono che il progresso dell’economia digitale sarà seriamente compromesso se non ci sarà un sostanziale miglioramento della sicurezza su internet. Al contempo, il 75% sostiene che sia necessario uno sforzo congiunto per far fronte alle sfide della cyber security, mentre più della metà dei dirigenti (56%) vedrebbe con favore l’entrata in vigore di norme più rigorose introdotte da istituzioni o autorità governative.

Dunque, come difendersi e quali le misure da adottare per proteggere i dati e le informazioni della propria azienda? Ecco una veloce carrellata.

Che cosa sta facendo l’Europa

Il Parlamento europeo e il Consiglio Europeo hanno adottato il Regolamento (UE) 2019/881, meglio conosciuto come Cybersecurity Act, reso esecutivo da giugno 2019, che punta a:

- Resistere e rispondere agli attacchi informatici attraverso la cooperazione tra Stati membri e un numero molto più elevato di esperti qualificati. A sostegno degli Stati ci sarà l’ENISA (Agenzia dell’Unione europea per la sicurezza delle reti e dell’informazione) che organizzerà anche esercitazioni annuali di cybersicurezza paneuropee. Viene istituito poi il Fondo di risposta alle emergenze di cybersicurezza, che consente agli Stati membri di chiedere aiuto a livello UE durante o dopo incidenti gravi

- Creare un sistema europeo di certificazioni della sicurezza informatica attraverso schemi preparati dall’ENISA. Dispositivi medici, sistemi di controllo industriali e veicoli automatizzati sono solo alcuni dei prodotti che avranno uno schema europeo di certificazione.

- Combattere la disinformazione online e le notizie false sui social attraverso campagne di sensibilizzazione. Insegnare le buone pratiche di alfabetizzazione informatica in scuole, università, comunità imprenditoriali e organismi di ricerca.

In Italia è l’Istituto Superiore delle Comunicazioni e delle Tecnologie dell’Informazione (Iscom) che si occupa già da tempo di certificare prodotti ICT e servizi informatici. Anche il Decreto Gentiloni del 2017, come si legge nel decreto, è volto alla: “protezione delle proprie reti e sistemi nonché alla condotta di operazioni militari nello spazio cibernetico, dalle strutture del Ministero dell’interno, dedicate alla prevenzione e al contrasto del crimine informatico e alla difesa civile, e quelle della protezione civile”. Infine, al ministero dello Sviluppo economico (Mise) è stato istituito un Centro nazionale di valutazione e certificazione (Cnvc), che può, ad esempio, imporre condizioni e test di hardware e software.

In che modo l’azienda può proteggersi dai cyber attack?

- Sicuramente con un ottimo antivirus che aiuti a prevenire, rilevare e rendere inoffensivi codici pericolosi e malware

- Un firewall che si interponga tra la rete aziendale e la rete esterna per controllare il traffico dei dati impedendo l’entrata di connessioni sconosciute

- Servirsi dell’IDS (Intrusion Detection System), il rilevamento delle intrusioni, un software o hardware che identifica gli accessi non autorizzati ai computer e alle reti aziendali

- Sottoporre l’azienda a simulazioni di attacco, Ethical Hacking (white-hat), in modo da avere una valutazione realistica delle proprie capacità di difesa e individuare i punti di debolezza su cui lavorare.

- Eseguire spesso la copia di backup dei propri file.

- Cambiare periodicamente le password e crearne sempre di nuove per ogni servizio. Usare password sicure che non siano i soliti “0000”, “1234” o la data di nascita, ma renderle più difficili da decrittare con l’aggiunta di numeri, lettere minuscole/maiuscole e caratteri speciali (£@?!). Più una password è lunga e più è complicata da hackerare: un esempio, Da.Pr8v@f:Y

- Per verificare l’efficacia della propria password esistono dei siti, come Kaspersky, che verificano quanto le password adottate siano sicure: ad esempio, inserendo la password appena creata, si può ottenere come risultato il messaggio: “La tua password sarà craccata con un comune home computer in circa 4 secoli”

- L’autenticazione a due fattori permette di accedere a un servizio web che si svolge, appunto, in due passaggi. Il primo è quello di inserire il nome utente e password; il secondo è inserire un ulteriore codice che sarà generato e inviato (via sms, chiamata vocale, app, mail, token) qualche secondo dopo il primo passaggio, e che si potrà usare una sola volta. Soltanto dopo aver inserito il secondo codice si avrà accesso al servizio

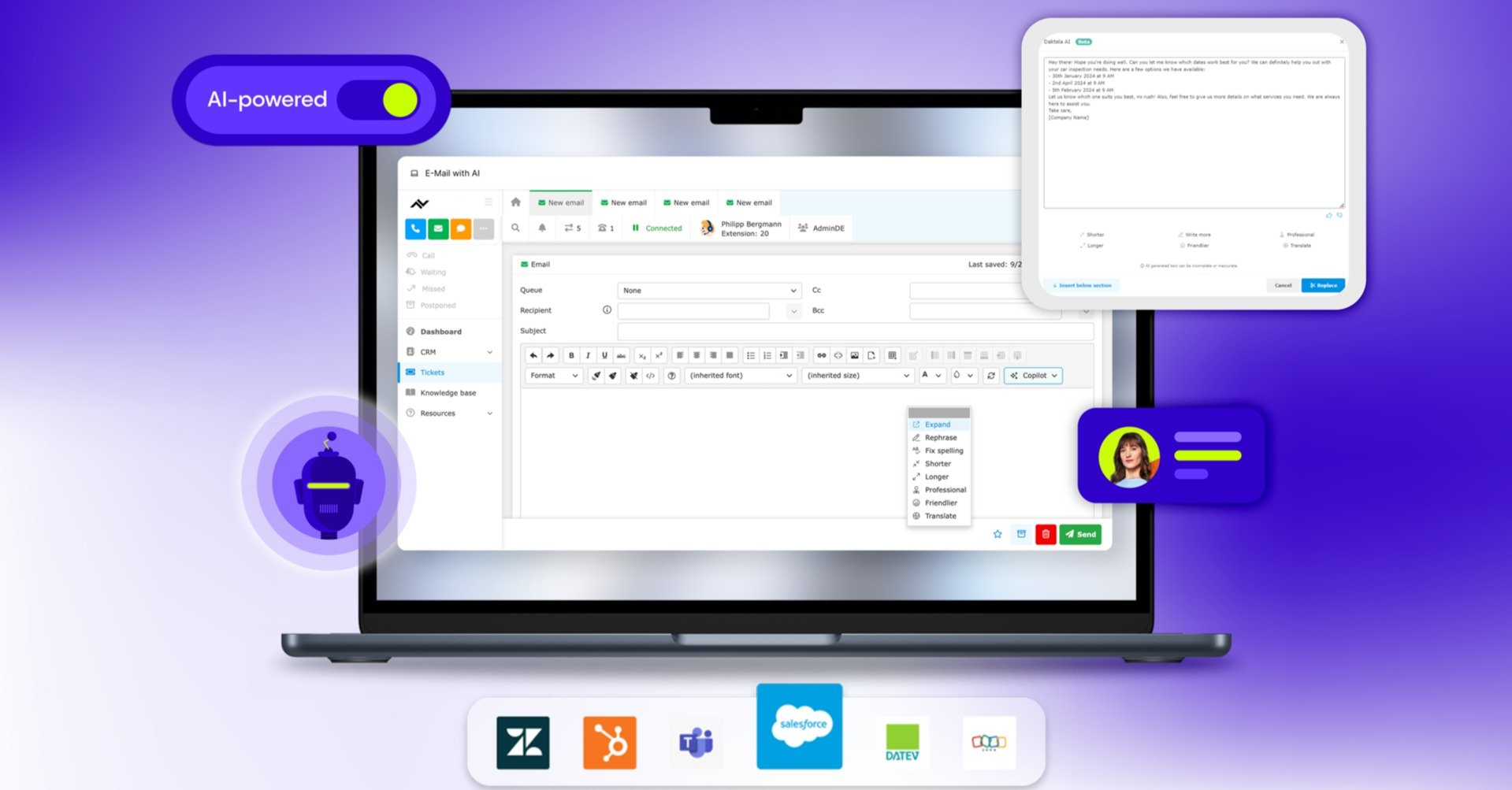

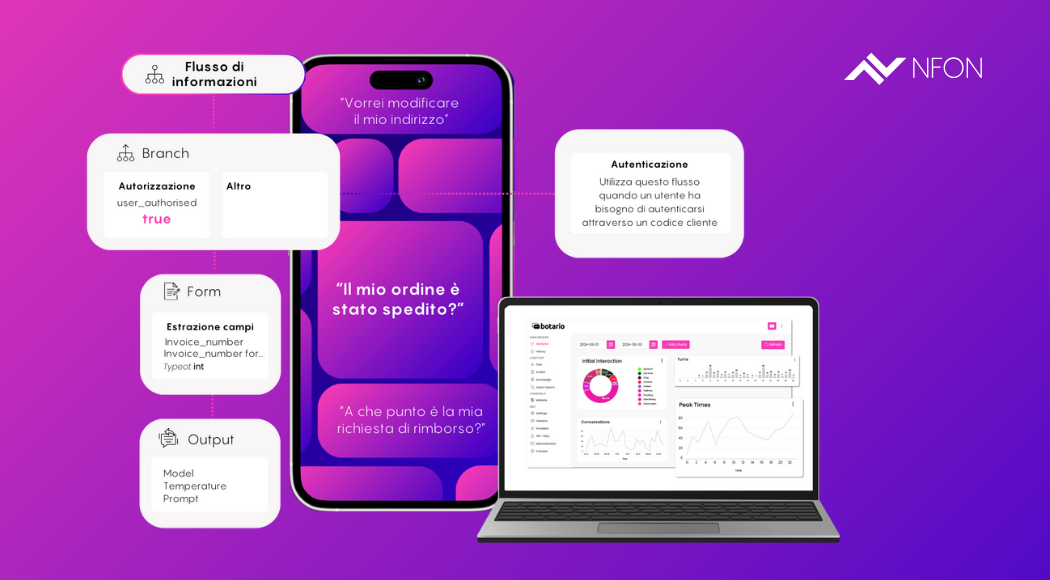

La risposta di Cloudya

Con protezione dei dati non si intende solo bloccare i malintenzionati del web sui server interni, ma anche proteggere le conversazioni interne. Uno scambio di informazioni, specie se riservate, può avvenire durante riunioni e call. Proprio per questo, il centralino in cloud per i clienti business, Cloudya offre soprattutto un’alta sicurezza dei dati, non condividendo informazioni personali dell’azienda con terze parti. Cloudya permette comunicazioni ad alta qualità vocale attraverso un sistema telefonico centralizzato gestito da NFON in data center. Tra le funzioni di Cloudya, oltre alla garanzia di disponibilità continua: voicemail con recupero da remoto protetto da PIN individuale; fax virtuale con assegnazione di un numero personale ad ogni collaboratore; audioconferenze moderate con autenticazione mediante PIN per l’organizzatore e i partecipanti.